L’articolo è stato aggiunto alla lista dei desideri

IBS.it, l'altro eCommerce

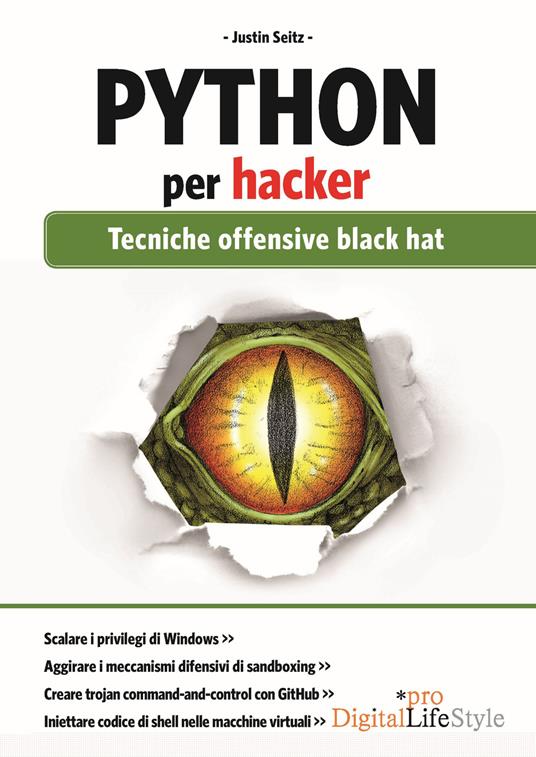

Python per hacker. Tecniche offensive black hat

Cliccando su “Conferma” dichiari che il contenuto da te inserito è conforme alle Condizioni Generali d’Uso del Sito ed alle Linee Guida sui Contenuti Vietati. Puoi rileggere e modificare e successivamente confermare il tuo contenuto. Tra poche ore lo troverai online (in caso contrario verifica la conformità del contenuto alle policy del Sito).

Grazie per la tua recensione!

Tra poche ore la vedrai online (in caso contrario verifica la conformità del testo alle nostre linee guida). Dopo la pubblicazione per te +4 punti

Altre offerte vendute e spedite dai nostri venditori

Promo attive (0)

Quando bisogna creare strumenti di hacking potenti ed efficaci, Python è il linguaggio di prima scelta per la maggior parte degli analisti di sicurezza. Python per hacker, l'ultima opera di Justin Seitz guida il lettore a esplorare il lato oscuro delle capacità di Python: scrivere sniffer di rete, manipolare pacchetti, infettare macchine virtuali, creare trojan invisibili e molto altro ancora. In particolare, il libro mostra come: creare un trojan command-and-control utilizzando GitHub; individuare il sandboxing e automatizzare le attività malware comuni, come il keylogging e lo screenshotting; scalare i privilegi di Windows con un processo di controllo creativo; usare trucchi offensivi di tecnica forense per recuperare gli hash delle password e iniettare codice di shell in una macchina virtuale; estendere il popolare strumento di web-hacking Burp; abusare dell'automazione Windows COM per fare attacchi man-in-the-browser; estrarre dati da una rete in modo invisibile.

L'articolo è stato aggiunto al carrello

Le schede prodotto sono aggiornate in conformità al Regolamento UE 988/2023. Laddove ci fossero taluni dati non disponibili per ragioni indipendenti da IBS, vi informiamo che stiamo compiendo ogni ragionevole sforzo per inserirli. Vi invitiamo a controllare periodicamente il sito www.ibs.it per eventuali novità e aggiornamenti.

Per le vendite di prodotti da terze parti, ciascun venditore si assume la piena e diretta responsabilità per la commercializzazione del prodotto e per la sua conformità al Regolamento UE 988/2023, nonché alle normative nazionali ed europee vigenti.

Per informazioni sulla sicurezza dei prodotti, contattare productsafetyibs@feltrinelli.it

L’articolo è stato aggiunto alla lista dei desideri